Тренды > Цифровая безопасность

Большой репортаж о хакерах

На конференциях Black Hat, Def Con и Cyber Week лучшие мировые эксперты в области компьютерной безопасности рассказывают о том, как выглядят атаки будущего, а также о современных методах защиты от них.

Каждый год проводятся три крупнейшие мировые конференции хакеров: Cyber Week в Тель-Авиве, Black Hat и Def Con в Лас-Вегасе. Каждая из них имеет свою направленность: на Cyber Week руководство компаний в области безопасности выступает с докладами о новейших угрозах, в ходе Black Hat исследователи подробно рассказывают об атаках. На Def Con, напротив, едва ли встретишь докладчика, который захотел бы назвать свое настоящее имя. Причина: представленные методы взлома часто балансируют на грани дозволенного. В этом году дело дошло даже до ареста.

На конференциях вряд ли говорят об уже известных атаках; скорее, докладчики представляют новые методы атак или тайные технологии шпионажа, а также лучшие средства по защите от них. Эксперты приходят к единому мнению: то, что представляют профессионалы на конференциях, в ближайшем будущем изменит повседневную жизнь всех пользователей. Сотрудники редакции CHIP побеседовали с известными экспертами по вопросам безопасности. Мы расскажем о планах хакеров в ближайшем будущем, а также о том, от чего можно защититься.

Атаки на смартфоны

Смартфоны являются одной из самых привлекательных целей для хакеров: на них часто хранятся такие сведения, как электронная переписка, изображения и информация о кредитных картах. С помощью соответствующих программ эти данные могут быть считаны и обработаны. Может быть подделан даже сигнал системы определения местоположения.

Мобильные платежи с «изъянами»

До недавнего времени мобильная платежная система Apple Pay считалась одной из самых безопасных систем в мире; ее взлом был практически невозможен. Однако на конференции Black Hat последовал доклад Тимура Юнусова. Эксперт в области мобильных платежей рассмотрел концепцию обеспечения безопасности алгоритмов оплаты, используемую в Apple. В то время как многие эксперты считают, что Apple Pay по-прежнему останется безопасной, если защита доступа к устройству под управлением iOS не будет нарушена посредством джейлбрейка, Юнусов доказывает обратное с помощью утилит собственной разработки, которые считывают данные.

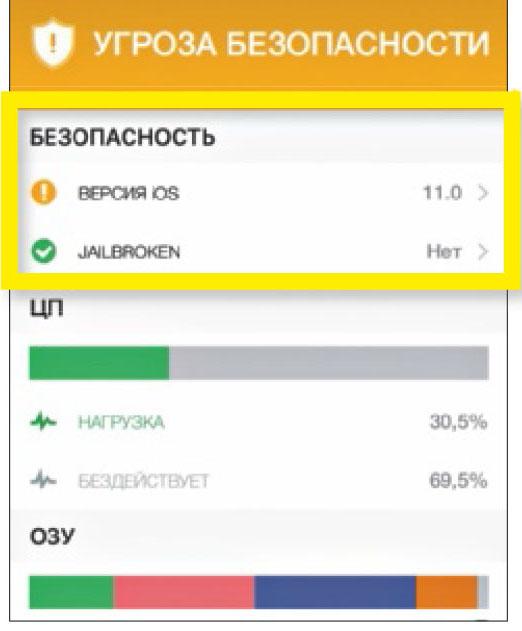

Пользователь может защититься от подобных атак, проверив, подвергалось ли его устройство процедуре джейлбрейка, например, с помощью приложения SystemGuard. Однако и в устройствах, использующих операционную систему, сертифицированную компанией Apple, также существуют программные ошибки, — в том случае, если устройство с системой Apple Pay используется для покупок в Интернете. Исследователь в сфере безопасности обнаружил, что возможно проведение платежных операций без точного подтверждения продавцом информации о пользователе.

Это позволяет неоднократно использовать одинаковый криптоключ одной финансовой операции, например, посредством так называемой «атаки повторного воспроизведения». В этом ключе применяется уникальный номер кредитной карты, который Apple присваивает каждой операции. С помощью ключа хакер может произвести любые платежные операции на любую сумму. Единственное условие: операции должны осуществляться в течение короткого промежутка времени у одного и того же продавца. Защититься самостоятельно пользователь не может. При этом компании Apple и банкам задают вопрос, должны ли использованные криптоключи удаляться сразу же после проведения транзакции, — пользователь должен точно знать, сколько средств он потратил.

Apple Pay взломана

Для защиты от несанкционированного считывания данных вашей кредитной карты следует проверить устройство на джейлбрейк (1) и периодически контролировать отчеты системы Apple Pay (2).

Совершенно секретное шпионское ПО для Android

Около года назад выяснилось, что спецслужбы всего мира используют программное обеспечение Pegasus, разработанное израильской фирмой NSO Group Technologies, для прослушивания устройств под управлением iOS. Это было простое фишинговое SMS, которое «заманивало» пользователя на веб-сайт. На конференции Black Hat эксперты по вопросам безопасности из компании Lookout представили его аналог для Android. Программа называется Chrysaor. Она осуществляет крайне целенаправленные атаки. По оценке Lookout, ПО установлено всего на 0,000001% всех Android-устройств. Утилита устанавливается на устройстве либо посредством фишинга (так же, как и в случае с Pegasus), либо путем загрузки приложения. Как только Chrysaor установлен, программа проверяет, может ли она получить полный доступ к файлам смартфона.

В определенных случаях возможен мониторинг и извлечение данных. Если устройство оснащено защитой системных файлов, контроль в режиме реального времени невозможен. В этом случае программа-шпион Chrysaor лишь сканирует устройство, собирает данные и отправляет их на сервер мониторинга. Затронуты все версии Android. В отличие от утилиты Pegasus, компании NGO Group даже не приходится использовать уязвимости нулевого дня. Поэтому от такой атаки можно защититься только с большим трудом. Лучшая защита — переходить только по известным ссылкам и использовать только стандартные приложения.

GPS-спуфинг аннулирует двухфакторную защиту

На конференции Def Con хакер по имени Карит показал, насколько просто можно манипулировать GPS-сигналами. Карит заявил: «Люди полагают, что такая важная система, как GPS, защищена от атак». Однако с помощью оборудования стоимостью около $500 систему определения местоположения можно «ввести в заблуждение». Возможности атаки весьма многообразны. Пример — Uber: служба такси рассчитывает стоимость поездки на основании пройденного пути и времени. Карит изменяет длину маршрута, отправляя собственный GPS-сигнал, который гораздо сильнее, чем сигнал удаленного на 20 000 км спутника. По опыту Карита, водители всегда принимают уменьшенную стоимость поездки.