Ботнет «нового поколения» FritzFrog возобновил работу — он прячется в оперативной памяти серверов и майнит криптовалюту

Как узнать о заражении и обезопасить системы на Linux.

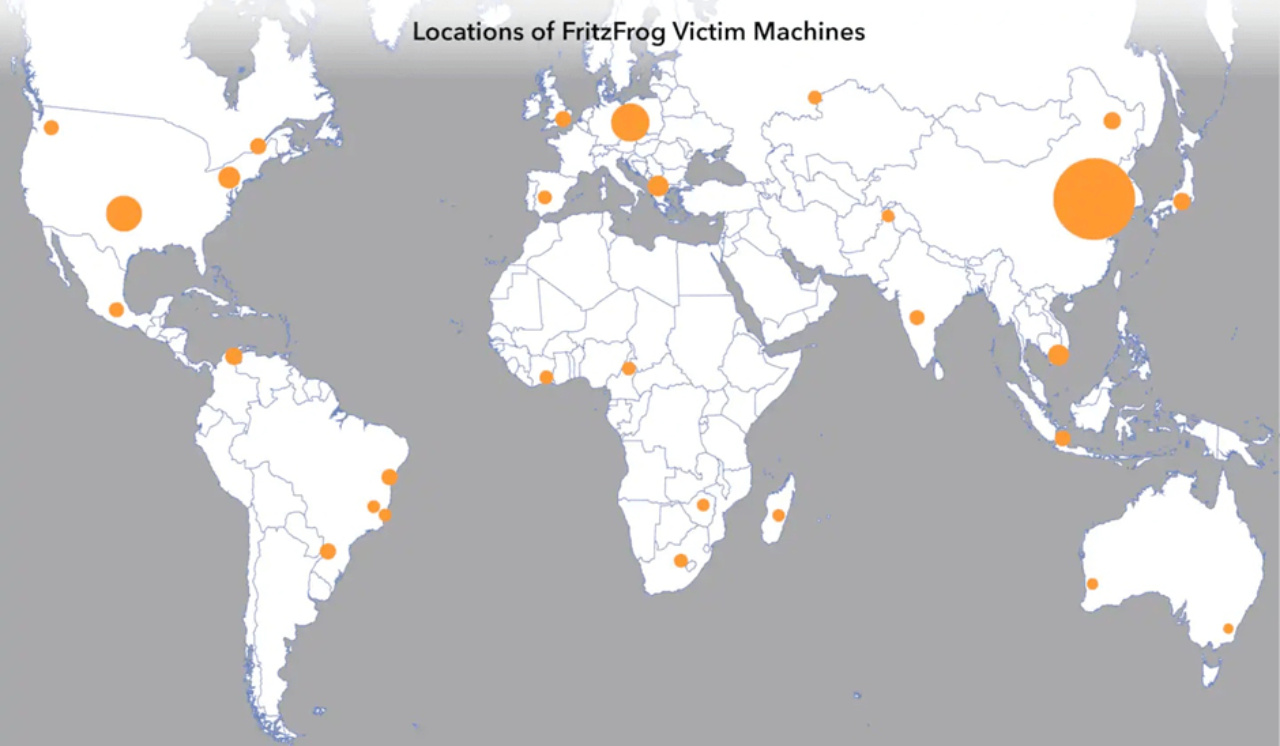

В декабре 2021 года специалисты по кибербезопасности исследовательской лаборатории Akamai Threat Labs обнаружили, что ботнет FritzFrog возобновил работу. К 10 февраля 2022 года через сетевой протокол SSH он захватил более 1500 серверов на Linux по всему миру. Заражённые компьютеры злоумышленники использовали для майнинга криптовалюты Monero.

Впервые о «ботнете нового поколения» FritzFrog специалисты сообщили в августе 2020 года. В отличие от других, его децентрализованная система была написана с нуля, а вредоносное ПО работало в оперативной памяти и не оставляло следов на диске. Серверы «общались» друг с другом и координировали заражение новых.

Как работал раньше

Ботнет — сеть компьютеров, на каждом из которых работает вредоносное ПО. Заражённые могут обращаться к одному или нескольким серверам за командами, или обмениваться ими без единого центра управления.

FrogNet относился ко второй категории и взламывал серверы по всему миру через брутфорс, или подбор сочетаний логина и пароля по протоколу SSH. Он нацелился на десятки миллионов IP-адресов правительственных учреждений, учебных заведений, медицинских центров, банков и телекоммуникационных компаний.

Когда FritzFrog получал доступ к серверу, вредоносная программа добавляла к файлу с SSH-ключами authorized_keys ещё один — по нему злоумышленники могли подключаться к компьютеру без пароля. Они загружали вредоносное ПО, которое запускало процессы под якобы системными именами ifconfig и nginx.